1.只要一个文件有(.asp)后面再带上分号(;)后面再带上一个随意字符加上扩展名如(cao.asp;ca.jpg)这个文件Windows会当成jpg图像文件,但是这种文件在IIS中会被当成asp运行. 比如 cao.asp;ca.jpg

2. Windows 2003 IIS6 存在着文件解析路径的漏洞,当文件夹名为类似**.asp结尾的目录名的时候(即文件夹名看起来像一个ASP文件的文件名),此时此文件夹下的任何类型的文件都可以在IIS中被当做ASP程序来执行。这样黑客即可上传扩展名为.jpg或.gif之类的看起来像是图片文件的木马文件,通过访问这个文件即可运行木马。比如 1.asp/a.gif

凡是以上两种情况都可以运行PHP程序,虽然文件是图片格式,也即把ASP木马另存为图片格式即可运行木马.

大家可以下载附件<伪造成图片的木马测试文件.rar>,解压后上得到一个cao.asp;ca.jpg这样文件名的图片后缀的木马文件传到空间,看看你的空间是否能运行此文件,密码是111,若能运行,说明你的空间存在此漏洞.

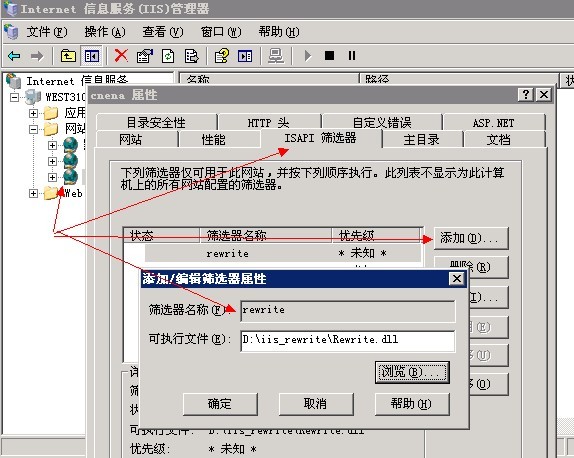

解决方法如下,下载附件

解压后存放任意一个目录,

IIS配置当中做如下设置,也即伪静态设置,

如果你的服务器做过伪静态设置的,就在httpd.ini最后一行加入如下代码即可

[ISAPI_Rewrite]

# 3600 = 1 hour

CacheClockRate 3600

RepeatLimit 32

RewriteRule ^/httpd(?:\.ini|\.parse\.errors).* [F,I,O]

RewriteRule .*\.mdb /block.gif [I,O]

RewriteRule .*\.asa /block.gif [I,O]

RewriteRule (.*)\.asp/(.*) /block.gif [I]

RewriteRule (.*)\.(.{3});(.*) /block.gif [I]